Lima, Perú, 09 de agosto del 2013.— Incluso la mayoría de las organizaciones diligentes de seguridad se están dando cuenta de que las infracciones ya no son una cuestión de ‘si’, sino una cuestión de «cuándo.» Sin embargo, muchas organizaciones todavía no cuentan con la inevitabilidad de compromisos en su estrategia global de defensa, en lugar de centrarse en los controles para mantener todos los tipos imaginables de la amenaza aislada. Sin embargo, la capacidad de utilizar los controles para cerrar la brecha que cada atacante pueda encontrar, y reducir la superficie de ataque a cero es fundamentalmente defectuosa.

Lima, Perú, 09 de agosto del 2013.— Incluso la mayoría de las organizaciones diligentes de seguridad se están dando cuenta de que las infracciones ya no son una cuestión de ‘si’, sino una cuestión de «cuándo.» Sin embargo, muchas organizaciones todavía no cuentan con la inevitabilidad de compromisos en su estrategia global de defensa, en lugar de centrarse en los controles para mantener todos los tipos imaginables de la amenaza aislada. Sin embargo, la capacidad de utilizar los controles para cerrar la brecha que cada atacante pueda encontrar, y reducir la superficie de ataque a cero es fundamentalmente defectuosa.

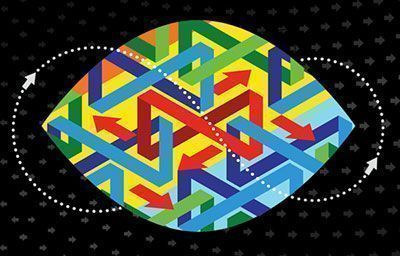

La cadena de ataque muestra cómo los atacantes están pasando por alto sistemáticamente capas actualizadas de los productos de seguridad de red y el punto final para ejecutar sus misiones. Ahora más que nunca, la preparación para un ataque debe incluir contener los daños y restaurar los sistemas con mayor rapidez a los estados de confianza.

Los siguientes cinco consejos le ayudarán a las organizaciones a prepararse mejor en caso de un ataque:

-

Adoptar un enfoque centrado en la amenaza a la seguridad. Los atacantes no discriminan y se aprovecharán de cualquier brecha en la protección de llegar a su objetivo final. En lugar de confiar en las tecnologías de ‘bala de plata‘ dispares que no lo hacen y no pueden —trabajar juntos, usted necesita soluciones que aborden la amplia red— la protección de puntos finales, los entornos móviles y virtuales. Deben compartir la inteligencia de un modo continuo y deberán abarcar el continuo ataque completo —antes, durante y después de un ataque. Busque tecnologías que vayan más allá de la detección de punto en el tiempo y el bloqueo para incluir una capacidad continua, siempre observando y sin olvidar nunca, para poder mitigar el daño una vez que un atacante se entra.

-

Automatizar la seguridad tanto como sea posible. Los procesos manuales no son suficientes para defenderse de los ataques incesantes que a menudo emplean técnicas automatizadas para acelerar y ampliar los ataques. Es necesario reducir las tareas intensivas en mano de obra y agilizar los procesos de seguridad. Herramientas que pueden identificar de manera inteligente y alertar automáticamente sólo en los eventos de seguridad pertinente pueden salvar a los equipos de seguridad de horas investigando los eventos que no son amenazas reales. Además, la posibilidad de aplicar y ajustar automáticamente las políticas y normas de seguridad para mantener el ritmo del cambiante panorama de amenazas y la evolución del entorno de TI minimiza el riesgo de exposición a las amenazas y vulnerabilidades.

- Apalancamiento de Seguridad Retrospectiva. Las amenazas modernas son capaces de disfrazarse como seguras, pasar desapercibidas a través de las defensas sin ser detectadas y posteriormente mostrar un comportamiento malicioso. Se puede buscar tecnologías que aborden esta situación mediante la supervisión continua de archivos considerados originalmente “seguros” o “desconocidos” y permitiéndole aplicar la seguridad retrospectiva —la capacidad de identificar rápidamente el alcance, seguimiento, investigar y remediar si estos archivos se determinaron posteriormente como maliciosos.

-

Perfeccionar los procesos de respuesta incidental. En el informe de fuga de datos de Verizon 2013, se encontró que el 22 por ciento de los incidentes investigados tomaron meses para contener la infracción. Los eventos de seguridad suceden y muchas organizaciones no tienen un plan de respuesta en su lugar. Cada organización debe tener un equipo designado de Respuestas a Incidentes aunque no de tiempo completo, pero que esté capacitado para comunicar y responder a los eventos de seguridad. El equipo tiene que estar respaldado por políticas y procesos documentados. Por ejemplo, una política de INFOSEC se debe poner en marcha para asegurarse de que está protegiendo los datos correctos. Un Runbook de Respuesta a Incidentes con instrucciones claras paso a paso para el equipo a seguir en caso de un ataque, incluida la notificación de incidentes y una colaboración de llamadas, conduce a una mejor, rápida y más precisa contención y remediación. Por último, la revisión de programas sistemáticos de forma trimestral puede asegurarse de que sus políticas, configuraciones y reglas de funcionamiento están protegiendo su organización, según sea necesario.

-

Enseñar a los usuarios y al personal de seguridad de TI sobre las amenazas más recientes. El informe de Verizon encontró que “las técnicas dirigidas a los usuarios— como malware, phishing y el uso indebido de las credenciales —son las principales vulnerabilidades”. Instruir a los usuarios para que conozcan estas técnicas y logren poner en marcha políticas de restricciones a los usuarios, de manera que les ayude a prevenir los ataques maliciosos. Las organizaciones también deben comprometerse a mantener a su personal altamente capacitado en el panorama actual de las amenazas. El desarrollo profesional continuo con un enfoque específico en la capacidad de identificar un incidente, clasificarlo, contenerlo y eliminarlo, ayudará a mantener los equipos de seguridad al tanto de las últimas técnicas utilizadas por los atacantes para ocultar las amenazas, filtrar datos y establecer cabezas de playa para futuros ataques.

Cada organización debe enfrentar el hecho de que las infracciones pueden ocurrir y ocurren. Si bien es importante seguir reforzando las defensas, tenemos que aumentar nuestra capacidad de recuperación frente a los ataques implacables. Las mejores preparaciones requieren un enfoque integral que incluye las tecnologías, procesos y la gente detrás de ellos, para que las organizaciones puedan tomar la acción correcta rápidamente cuando un ataque ocurre.