Cómo hacer que la prevención de intrusiones y la protección contra malware trabajen juntas para combatir los ataques modernos. Por: Carlos Bolivar, Regional Director, Sourcefire LATAM.

Cómo hacer que la prevención de intrusiones y la protección contra malware trabajen juntas para combatir los ataques modernos. Por: Carlos Bolivar, Regional Director, Sourcefire LATAM.

Lima, Perú, 19 de setiembre del 2013.— Se habla mucho en la industria de la seguridad y entre organizaciones sobre las amenazas que enfrentamos: malware, amenazas avanzadas persistentes, ataques de día-cero, ataques selectivos, virus, troyanos, ataques de denegación de servicio distribuido, gusanos, phishing… la lista continúa. Sin embargo, sin importar cómo lo analice, todo se reduce a amenazas. Más específicamente, dos tipos fundamentales de amenazas: conocidas y desconocidas.

Las amenazas conocidas son aquellas que para las que sus herramientas de seguridad están diseñadas; son las que detecta y de las cuales protege. No obstante, los ataques exitosos de amenazas conocidas ocurren y aún hay campo para la protección mejorada. Las defensas históricamente estáticas pierden contacto rápidamente con el ambiente que deberían proteger, reduciendo así su efectividad. La mayoría carece de visibilidad de red en tiempo real para estar al tanto de los cambios en el ambiente informático y ajustar sus defensas según corresponda, así como la habilidad de detectar archivos polimórficos que cambian apenas lo suficiente para engañar los motores de firmas y la habilidad para compartir inteligencia con otras herramientas de seguridad.

Las amenazas desconocidas suponen un reto aún mayor para los defensores. Estas amenazas sofisticadas evaden la detección sigilosamente, moviéndose a través de un ambiente para alcanzar su objetivo y estableciendo un punto de desembarco para futuros ataques. Las herramientas tradicionales de detección puntual pueden mitigar el riesgo ligeramente pero no continúan —ni pueden continuar— el seguimiento de archivos para detectar en retrospectiva, comprender y detener amenazas que al principio parecen seguras pero luego exhiben comportamiento malicioso.

Como profesional de la seguridad informática, es su trabajo proteger su organización de ambos tipos de amenazas. Aunque esto supone un reto, no es imposible. Hay tres tecnologías avanzadas que pueden hacer los sistemas de prevención de intrusiones (IPS) más inteligentes y la protección contra malware más eficiente: vigilancia contextual, análisis de grandes datos e inteligencia colectiva de seguridad; todas estas trabajando en conjunto.

Vigilancia contextual – Las redes extendidas de hoy en día incluyen dispositivos de punto final, dispositivos móviles y centros de datos. Los atacantes suelen saber más sobre estas redes que los dueños de las mismas y usan este conocimiento a su favor. Para que las herramientas de seguridad sean efectivas, estas necesitan una completa vigilancia contextual del ambiente dinámico que protegen. Piense en tecnologías que ofrecen visibilidad continua y total de todos los dispositivos, perfiles de aplicaciones de cliente, sistemas operativos, dispositivos móviles e infraestructura (tanto física como virtual). Las soluciones de seguridad más inteligentes usan los datos relacionados con su ambiente específico y automatización para ayudarle a tomar decisiones de seguridad más informadas y oportunas. La visibilidad de la actividad de archivos es igualmente importante: conocer la herencia de archivo, el comportamiento y la trayectoria de las redes provee un contexto adicional o indicadores de compromiso, los cuales ayudan a determinar intenciones maliciosas, generar impacto en ellas y acelerar su remediación.

Análisis de grandes datos – La seguridad se ha convertido en un problema de grandes datos. Se necesitan tecnologías que penetren el poder de la nube y los análisis sofisticados de conjuntos de grandes datos para proporcionar el enfoque que usted necesita para identificar amenazas más avanzadas y altamente enfocadas. El almacenamiento virtualmente ilimitado y económico de la nube, así como su poder de procesamiento, le permiten almacenar y monitorear información sobre archivos desconocidos y sospechosos a través de todo su ambiente informático y más allá. Las herramientas de seguridad que usan un modelo de telemetría para recoger datos de manera continua a través de la red extendida y luego impulsar análisis de grandes datos le ayudan a detectar y detener comportamientos maliciosos aún después de que una amenaza haya atravesado las líneas iniciales de defensa. Este nivel más profundo de análisis identifica las amenazas basándose en lo que hace el archivo y no en cómo se ve, habilitando así la detención de tipos de ataques nuevos y desconocidos.

Inteligencia colectiva de seguridad – Para identificar amenazas más ocultas, la fortaleza está en los números. Los archivos individuales no deberían ser analizados de manera aislada: se requiere de inteligencia colectiva de seguridad habilitada por la nube. Busque tecnologías de seguridad que puedan recurrir a una comunidad extendida de usuarios para recolectar millones de muestras de archivos y separar los archivos benignos y la actividad de red de los malignos basándose en la más reciente inteligencia sobre amenazas y correlacionando síntomas de compromiso. Yendo un paso más adelante, esta inteligencia colectiva se puede convertir en inmunidad colectiva compartiendo la inteligencia más reciente y las protecciones a través de la base de usuarios.

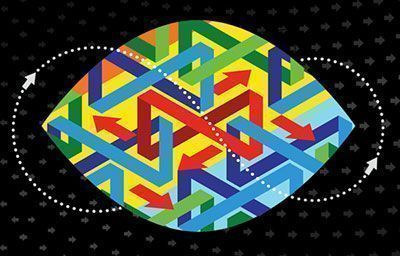

Los atacantes han aprendido cómo hallar y anticipar brechas en la protección y evadir la detección. El uso de la visibilidad en tiempo real, el análisis de grandes datos y la inteligencia comunitaria para conectar de manera tradicional tecnologías dispares es lo que se necesita para defender las redes modernas de los ataques modernos. Para proteger su organización de manera más efectiva contra amenazas conocidas y desconocidas, el IPS y la protección contra malware deben trabajar de la mano, de manera continua, con el fin de asegurar redes, dispositivos de punto final, máquinas virtuales y dispositivos móviles.